BUUCTF_[网鼎杯 2020 半决赛]AliceWebsite

[网鼎杯 2020 半决赛]AliceWebsite

场景:

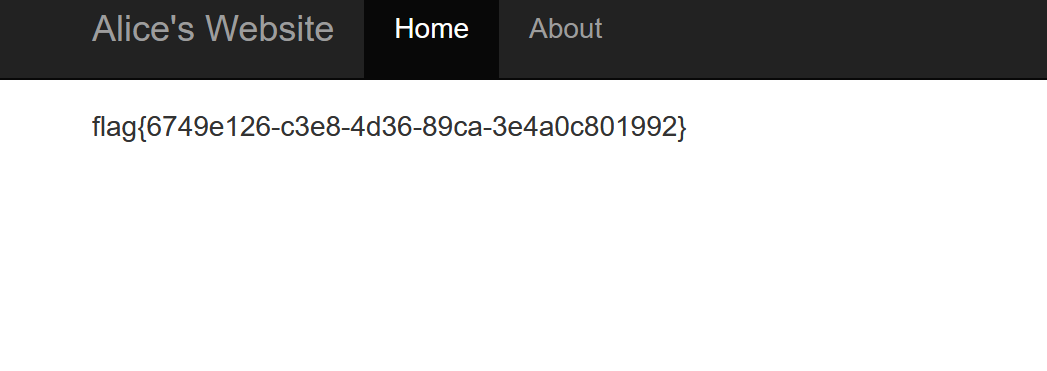

Home界面:

先走一遍网页的业务逻辑,对菜单栏的内容都访问一下:

About界面:

访问robots.txt:

没有太多有用信息

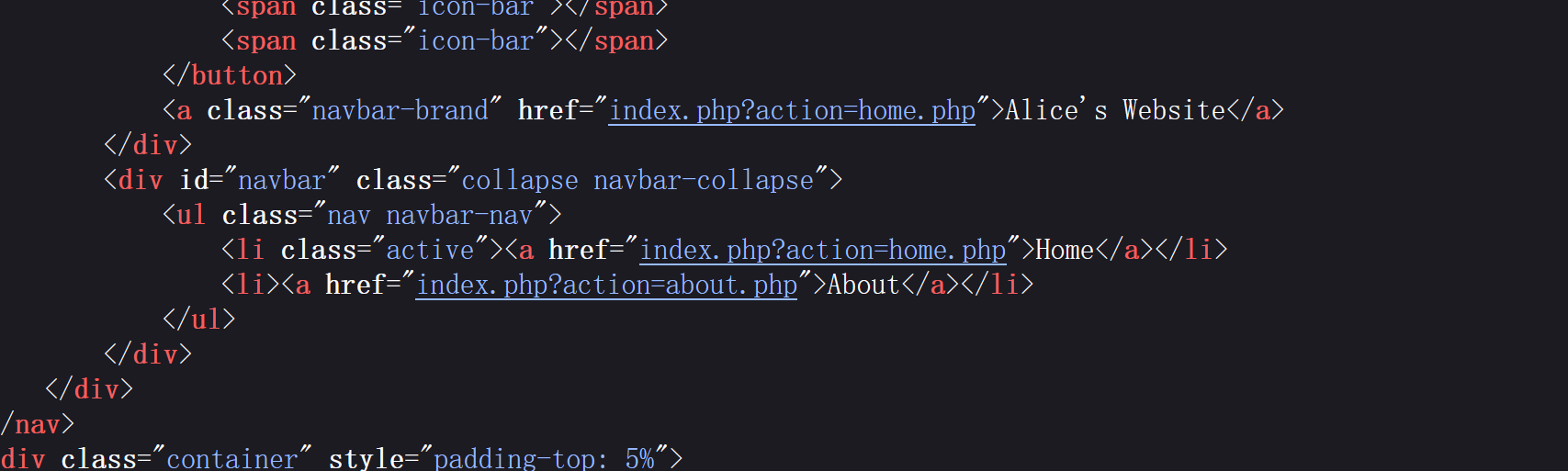

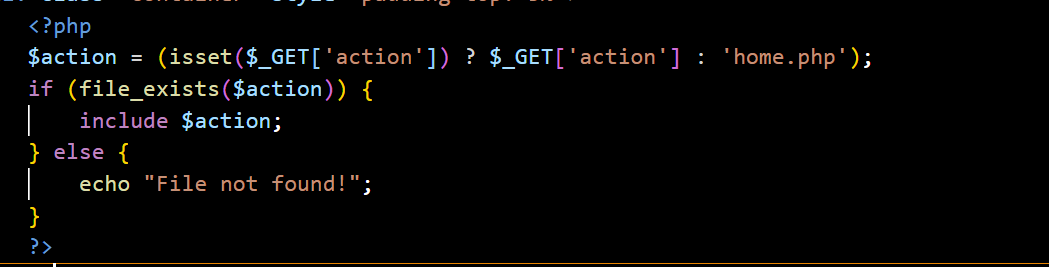

查看网页源代码:

发现有一个参数action,后面的值都是文件名,猜测该参数可以进行任意文件读取

使用action参数读取flag文件:

payload:

1 | |

flag=flag{6749e126-c3e8-4d36-89ca-3e4a0c801992}

漏洞成因:

分析:

1 | |

BUUCTF_[网鼎杯 2020 半决赛]AliceWebsite

http://example.com/2024/02/18/2024-02-18-[网鼎杯 2020 半决赛]AliceWebsite/